HI VPN电脑版

在雲端世界中,跨越不同 VPC 的網路連線需求日益增加。Day2有提到,位於不同 VPC 下的 GKE 較難使用 VPC Peering 的方式來連接不同專案下的 GKE。

因此使用 GCP 的 Cloud VPN 提供了一個安全、高效的解決方案,讓您輕鬆串接兩個不同 VPC 下的 GKE 群集。這篇文章將帶領您深入了解 Cloud VPN 的運作原理,並詳細說明如何利用它來建立跨 VPC 的安全連線,讓您的 GKE 群集能無縫協作,提升應用程式效能與可擴展性。

Cloud VPN 通過 IPsec VPN 連接,將您的對等網絡安全地擴展到虛擬私有雲 (VPC) 網絡。VPN 連接會對網絡之間傳輸的流量進行加密,其中一個 VPN 網關處理加密,另一個網關處理解密。此過程可以保護傳輸中的數據。您還可以通過連接兩個 Cloud VPN 實例將兩個 VPC 網絡連接在一起。您無法使用 Cloud VPN 將流量路由到公共互聯網;它專為專用網絡之間的安全通信而設計。

接下來將自己身份的 IAM 加上 GKE 的訪問權限,SSH 進到機器後使用以下命令登入自己的身份

接下來要建立高可用性 VPN,有另一種比較簡易版的 VPN 是傳統性 VPN,在正式環境中較少使用,這裡就不做示範了。

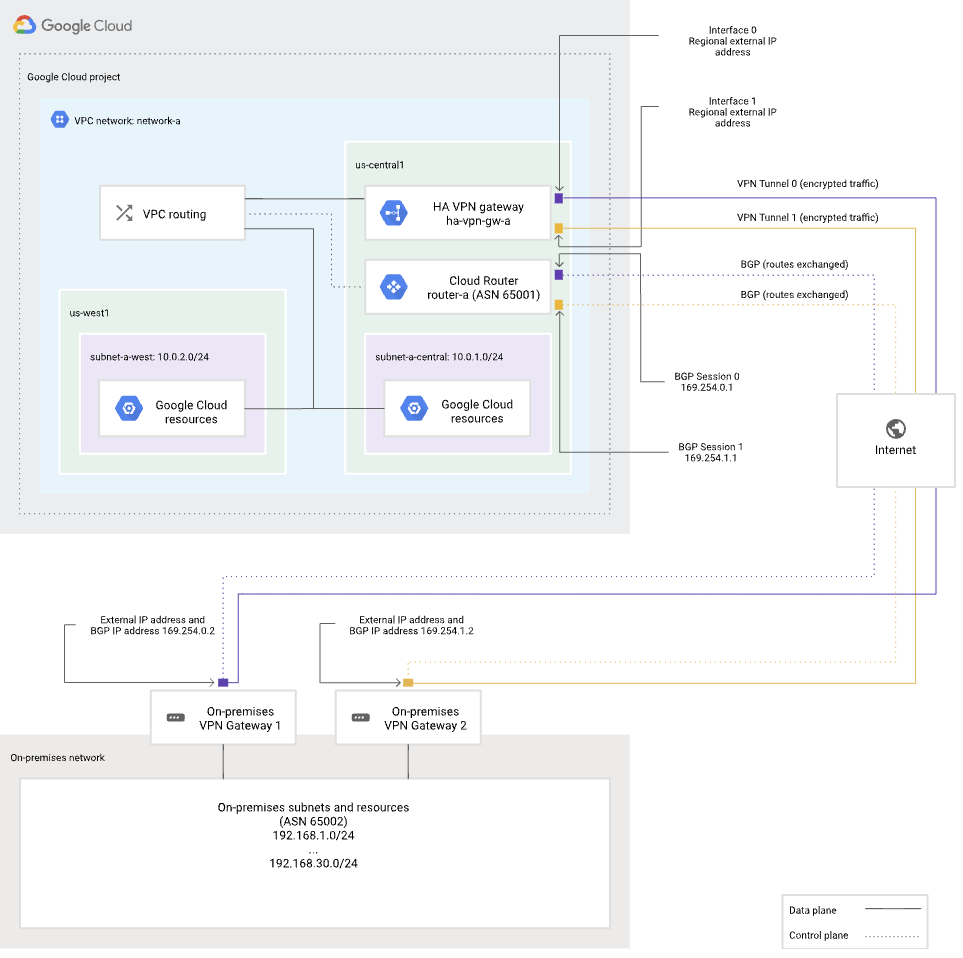

高可用性 VPN 是一種高可用性 (HA) Cloud VPN 解決方案,可讓您通過 IPsec VPN 連接將您的本地網絡安全地連接到 VPC 網絡。創建高可用性 VPN 網關時,Google Cloud 會自動選擇兩個外部 IPv4 地址,每個接口對應一個地址。每個 IPv4 地址都是從唯一地址池中自動選取的,以支持高可用性。每個高可用性 VPN 網關接口都支持多個隧道。

在 API 文檔和 gcloud 命令中,高可用性 VPN 網關稱為 VPN 網關,而不是目標 VPN 網關。您無需為高可用性 VPN 網關創建任何轉發規則。

將一個高可用性 VPN 網關連接到另一個高可用性 VPN 網關時,這兩個網關必須使用相同的 IP 堆棧類型。例如,如果您創建了一個使用棧類型 IPV4_IPV6 的高可用性 VPN 網關,那麽另一個高可用性 VPN 網關也必須設置為 IPV4_IPV6。

如果有兩個對等 VPN 網關設備,則來自 Cloud VPN 網關上每個接口的每個隧道都必須連接到自己的對等網關。

如果有一個包含兩個接口的對等 VPN 網關設備,則來自 Cloud VPN 網關上每個接口的每個隧道都必須連接到對等網關上相應隧道自己的接口。

如果有一個包含單個接口的對等 VPN 網關設備,則來自 Cloud VPN 網關上每個接口的兩個隧道都必須連接到對等網關上的相同接口。

下圖演示了高可用性 VPN 概念,其中顯示了一個拓撲,該拓撲包含連接到兩個對等 VPN 網關的高可用性 VPN 網關的兩個接口。

進入 Cloud VPN 的頁面,點選 Cloud VPN 閘道,會發現在兩個要連接的 VPC 下各別建立了一個 Gateway,同時為了高可用,每個 Gateway 底下分別有兩個外部 IP

這篇文章展示了如何使用 Terraform 在 Google Cloud Platform (GCP) 上建立高可用性 (HA) VPN。我們部署了兩個 Cloud VPN 閘道,每個閘道可以位於不同的區域,以確保網路冗餘。這些閘道連接到在不同 VPC 中運行的兩個對等閘道,從而建立了一個安全的通道,實現 VPC 間的通訊。

Terraform 的基礎架構即程式碼 (IaC) 方法簡化了部署流程,確保一致性和可重複性。透過這項設定,我們實現了一個具有彈性和容錯能力的 VPN 解決方案,使其成為需要可靠網路連線的企業的理想選擇。

未來,如果讀者有近一步的雲地混合需求,也可以使用這樣的配置HI VPN电脑版,只需要將其中一個 VPC 網關改成地端網路的外部網關即可。