VPN用美国还是日本

当局分析称这些攻击具有机会主义特征,旨在制造舆论恐慌与社会信任危机。建议措施包括全面排查联网设备、部署VPN与双因素认证、及时更新工业控制系统固件,并通过专用渠道报告异常活动。

全球第五大广告集团电通披露其美国子公司Merkle遭遇网络安全事件,导致员工银行信息、工资明细、国民保险号及联系方式等敏感数据被盗。Merkle作为客户体验管理企业,服务客户包括雀巢、美国运通、微软等知名企业。

电通确认目前已向多国监管机构通报了该事件,尽管日本总部系统未受影响,但预计将产生巨大的财务损失。目前尚无勒索组织声称对此次事件负责,第三方安全公司已介入调查与恢复工作。

针对近期多家媒体报道的“Gmail遭遇大规模数据泄露”事件,谷歌官方发布声明坚决否认,称其系统未遭入侵。此次风波源于一份在暗网流传的凭证库,包含1.83亿条邮箱密码,其中涉及部分Gmail账户。某网络安全研究员分析称,这些数据实为信息窃取恶意软件长期积累的结果,其中91%为既往泄露内容的重复,仅1640万条为新发现记录。

谷歌强调,泄露凭证来源于第三方平台用户设备感染恶意软件,而非Gmail服务器被攻破。为应对风险,谷歌建议用户启用双因素认证、采用通行密钥替代密码,并定期通过官方渠道检查账户安全状态。

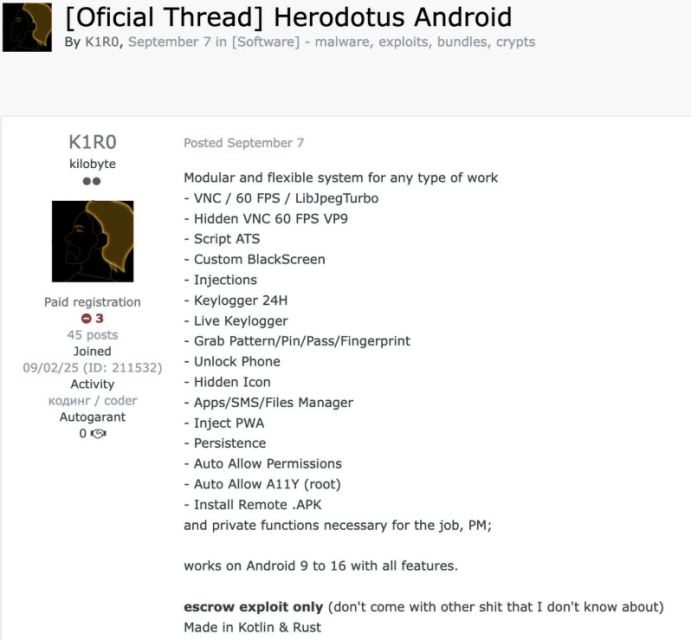

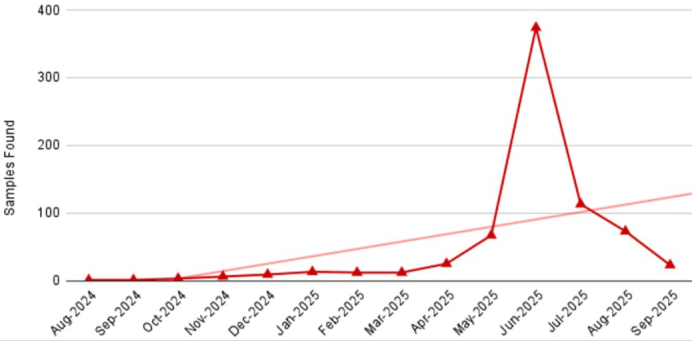

安全机构发现一款名为Herodotus的Android恶意软件,通过模仿人类交互行为绕过安全检测。该软件以恶意软件即服务形式传播,主要针对意大利和巴西用户,通过钓鱼短信诱导安装。其独特之处在于利用了随机延迟注入技术(输入间隔0.3-3秒)模拟真人打字节奏,有效规避了基于行为分析的防护系统。

除窃取银行凭证与加密货币信息外,该软件还能劫持双因素认证短信、捕获屏幕内容,并通过覆盖层隐藏恶意操作。专家建议用户仅从官方应用商店下载程序,定期审查应用权限,并确保手机防护处于激活状态。

为美国国防部及全球电信企业提供通信服务的Ribbon Communications披露,其IT网络自2024年12月起遭黑客入侵,直至2025年9月才检测到异常。攻击者访问了存储在多台隔离笔记本电脑中的客户文件,但未窃取“重要信息”VPN用美国还是日本。Ribbon正协同执法部门与第三方专家开展取证调查。

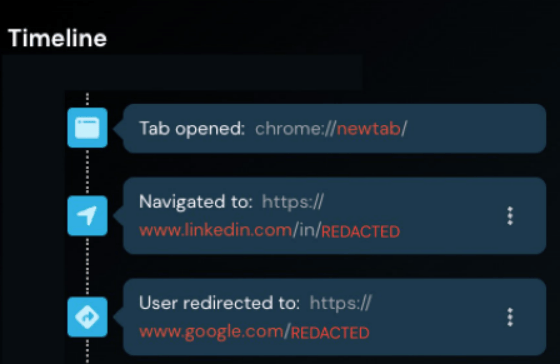

近期,黑客频繁通过LinkedIn平台冒充投资基金代表,向财务高管发送虚假董事会邀请,诱导点击恶意链接后跳转至伪造的Microsoft登录页面,窃取账户凭证与会话令牌。

安全公司Push Security统计显示,近34%的网络钓鱼攻击已转移至非邮件渠道,较三个月前增长逾两倍。攻击链采用Cloudflare验证码拦截自动化检测,并通过Firebase存储平台托管钓鱼页面以增强迷惑性。专家建议对未经核实的商业邀约保持警惕,避免点击非常规域名链接。

近期,某安全公司监测到760余个Android恶意应用滥用近场通信技术,通过模拟非接触式支付卡实施欺诈。这些应用冒充桑坦德银行、Tinkoff银行等金融机构,利用主机卡仿真技术实时响应POS终端请求,在用户无感知状态下完成交易。

恶意软件分发网络涵盖70余个命令控制服务器及数十个Telegram频道,主要影响俄罗斯、波兰、捷克等东欧国家。防护建议包括仅从官方渠道安装银行应用、关闭非必要NFC权限,并定期使用Play Protect进行安全扫描。

美国外包服务商Conduent确认2024年安全事件导致超1050万人信息泄露,涉及社会安全号、出生日期、健康保险及医疗记录。该公司为多州政府提供服务,实际影响范围可能更大。公司称尚未发现数据滥用证据,而且未向受影响个人提供信用监控服务。早在2025年1月,Safepay勒索团伙已声称对此负责,调查显示初始入侵可追溯至2024年10月。